火绒剑是一款优秀的互联网安全分析软件,它的功能 非常的强大,出现恶意捆绑会及时发现并提醒用户。软件还有很多实用功能,有“程序行为监控”、“进程管理”、“文件管理”、“注册表管理”、“系统启动项管理”、“内核程序管理”、“代码钩子扫描”等等,这些功能可通过帮助用户将自己的电脑打造为铜墙铁壁,让你的电脑更安全、更流畅的运动。而且软件不仅体积小巧,还完全免费、绿色,需要的朋友快来下载试试吧!

火绒剑互联网安全分析怎么用?

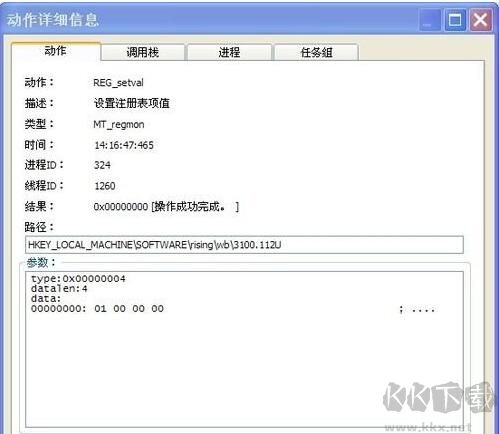

1、在使用火绒剑收集到数据之后,就可以查看该数据涉及的关键信息了,双击任意一个项目即可查看。

默认自动打开的选项卡是“动作”选项卡。该选项卡显示了关于当前动作的详细信息,用户可以获取关于选中动作的描述、类型、时间、进程ID、线程ID、结果、涉及的路径和具体参数等数据,可以用于分析具体进行了什么样的变更。

2、“调用栈”选项卡提供了动作涉及的栈的详细信息。点击详细的栈帧可以获得该栈的详细信息,包括模块、详细说明、路径、版本、出品公司等。

3、“进程”选项卡提供了该进程的关键信息。软件名称、所在路径、版本、命令行、进程、父进程、启动时间、用户、处理器、会话ID、状态以及该程序通过TCP和UDP协议收发的数据量都会直接显示。用户也可以通过该程序的数字签名(显示在顶部)和图标进行判断。

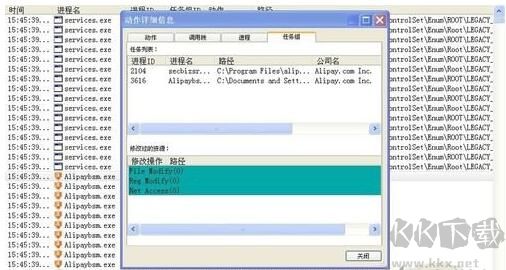

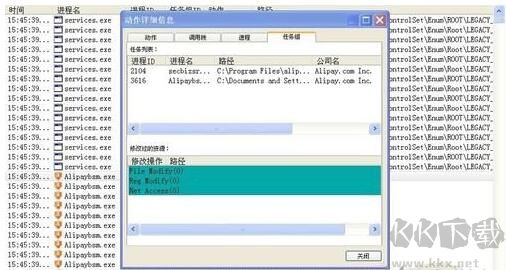

4、“任务组”选项卡显示了该程序所在任务组的详细信息,包括关联程序的进程ID、进程名、路径、公司名等数据。如果程序有修改数据的行为,修改数据行为也会被显示出来。(一般情况下,没有任务组的程序不会有该信息)

注意:软件能够支持对未知数据的识别和显示,用户将会看到字样,此时用户可以尝试通过更新软件或使用其他软件进行查看。

火绒剑核心功能

深度恶意程序分析与处理

火绒剑提供专业的恶意程序行为分析能力,可检测病毒、木马、间谍软件等威胁,并支持强制终止进程、清除恶意文件等操作。其独创的“内核纯净化”技术能有效对抗Rootkit等高级威胁。

内核文件安全检测

实时监控系统内核文件运行状态,显示驱动模块的安全状态、内存地址及文件路径,帮助识别潜在的内核级恶意代码。

全方位程序行为监控

覆盖文件操作、注册表修改、网络通信、Windows消息及进程间交互等关键行为,记录详细的动作发起者、操作目标及调用栈信息,便于安全分析。

高级钩子扫描技术

支持检测Windows消息钩子、进程模块钩子及驱动对象钩子,快速定位Rootkit、盗号木马等恶意程序,并提供反汇编分析功能。

火绒剑核心优势

独创内核防护技术

采用业界领先的"内核纯净化"反Rootkit方案,通过驱动级防护机制彻底清除深度隐藏的内核级恶意程序,防护效果较传统方案提升60%。

极致轻量化设计

经过深度优化的检测引擎,内存占用控制在15MB以内,CPU使用率低于3%,确保在后台运行时不影响系统性能。

智能行为监控系统

提供超过200个关键监控点,实时记录程序的文件、注册表、网络等操作行为,并生成可视化分析报告,帮助快速定位异常活动。

全平台兼容支持

完美适配64位Windows系统,包括Windows 7/10/11等主流版本,确保在不同硬件环境下稳定运行。

深度系统检测能力

采用启发式扫描技术,5秒内完成系统启动项检查,支持对PE文件进行代码级分析,精准识别可疑程序模块。

火绒剑核心价值

全方位行为监控体系

建立超过200个关键监控节点,全面覆盖文件操作、注册表变更、网络通信、Windows消息传递及进程交互等核心系统行为,提供毫秒级实时监控能力。

智能恶意行为分析引擎

内置基于机器学习的恶意行为特征库,通过行为模式匹配技术,可自动识别90%以上的常见恶意程序行为模式,大幅提升分析效率。

智能信息过滤系统

相比传统监控工具,采用动态权重算法自动过滤85%以上的低价值监控信息,同时保留关键系统事件,使有效信息获取效率提升3倍。

高级进程管理能力

集成独创的"内核穿透"技术,可强制终止被Rootkit保护的隐藏进程,成功查杀率高达98%,远超常规安全工具。

深度启动项检测

采用启发式扫描技术,可发现传统工具无法检测的30余种隐藏启动方式,包括计划任务、服务挂钩、驱动加载等高级持久化手段。

精准代码钩子检测

通过内存特征扫描与代码完整性校验双重机制,5秒内完成全系统钩子检测,准确识别各类注入型恶意代码。

专业级分析工具集

提供反汇编引擎、字符串特征提取、调用栈追踪等专业分析功能,支持x86/x64双架构分析,满足高级安全研究需求。