AutoRuns使用方法:

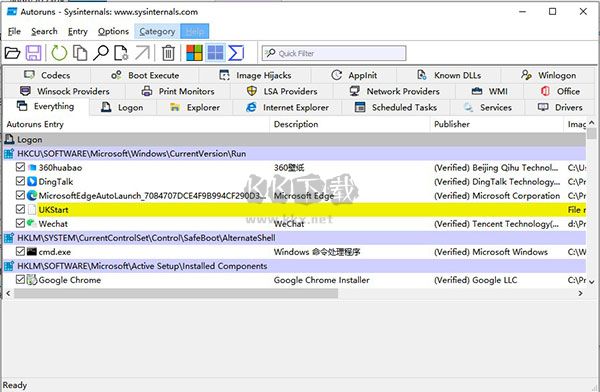

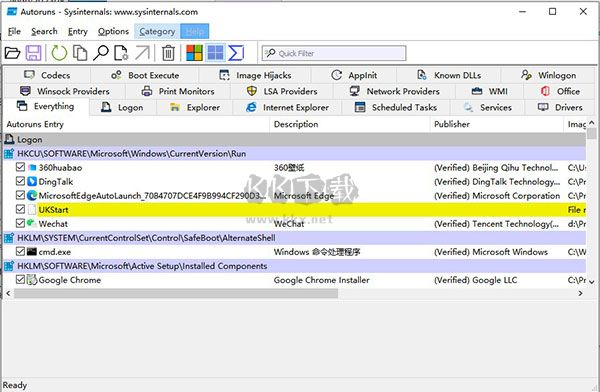

1、运行此软件,等待扫描结束(左下角提示“就绪”)后,点击“登录”标题,里面显示的启动项基本都是第三方软件添加的开机自启动项。

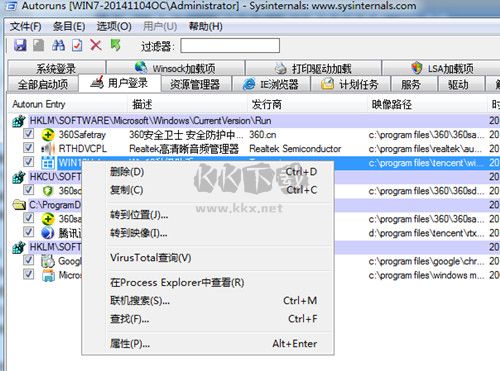

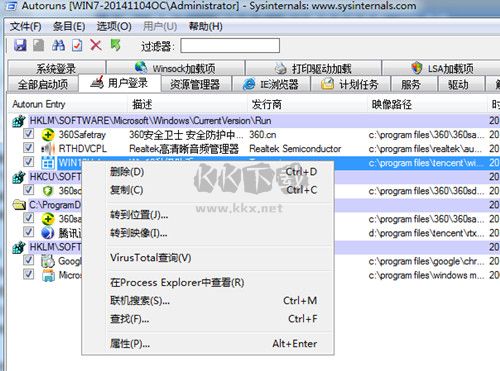

2、把鼠标指针放在“登录”标题下方的启动项上,右键点击启动项 – 选择“跳转到文件夹”,打开文件夹后找到可执行文件运行一下或复制文件夹或可执行文件名称搜索一下,再判断是什么软件添加的启动项,确认是不需要开机启动的,才能禁用(把启动项前面打的勾去掉)或删除该启动项。

AutoRuns主要功能:

1、“英特网浏览器”:对应的是IE所有浏览器帮助对象(BHO)、网络URL地址搜索钩子、各类IE工具条以及IE常用工具栏按钮所对应的注册表子项和注册表值项值。

2、“服务”:即HKLMSystemCurrentControlSetServices对应的开机自启动服务的项目。由于具备开机自启动功能,而且依靠ROOTKIT技术可以隐蔽运行,所以是病毒(流氓软件)最爱光临的地方。

3、“驱动”:即HKLMSystemCurrentControlSetServices对应的开机自启动驱动程序的项目。同上,又一个病毒经常光临的乐园。

4、“计划任务”:和“开始”--“程序”--“附件”--“系统信息”--“任务计划”中的内容是完全一致的,一般为空。

5、“资源管理器”:对应资源管理器在注册表上的子项和值项。

6、“LSA提供商”: LSA的全称为“Local Security Authority”--本地安全授权,Windows系统中一个相当重要的服务,所有安全认证相关的处理都要通过这个服务。它从 Winlogon.exe中获取用户的账号和密码,然后经过密钥机制处理,并和存储在账号数据库中的密钥进行对比,如果对比的结果匹配,LSA就认为用户的身份有效,允许用户登录计算机。如果对比的结果不匹配,LSA就认为用户的身份无效。这时用户就无法登录计算机。

7、“APPINIT”:初始化动态链接库,其内容是开机时系统加载的必要的初始化动态链接库文件。除了卡巴斯基等少数软件需要通过添加DLL文件到此处实现从开机就接管系统底层的目的外,一般此项目应为空。

8、“WINSOCK提供商”:显示已注册的WINSOCK协议,包括WINSOCK服务商。由于目前只有很少的工具能够移除该项目下的内容,恶意软件经常伪装成WINSOCK服务商实现自我安装。AUTORUNS可以卸载此项目下的内容,但不能禁用他们。

9、“映像劫持”:在此标签下的内容对应的应用程序,开机后即被系统强制劫持而不能运行(就是我们经常说的IFEO,即系统自带的应用程序映像劫持功能)。

10、“启动执行”:在系统登陆前启动的本地映像文件(即WINDOWS映像文件的对称)及自启动项的情况。形象地理解一下,就是貌似瑞星的系统登陆前扫描这样的自启动项。

11、“打印监视器”:显示在PRINT SPOOLER服务中被加载的DLL文件。一些恶意软件可能利用此服务项目实现开机自启动。

12、“WINLOGON”:WINLOGON登陆项对应的自启动注册表子项及值项。

13、“KNOWNDLLS”:系统中已知的DLL文件。

AutoRuns软件亮点:

1、此实用程序包含有关任何启动监视程序的自动启动位置的最全面信息,可为您显示哪些程序被配置为在启动或登录系统期间运行;

2、还会按 Windows 处理这些程序的顺序显示这些程序条目。这些程序包括启动文件夹、Run、RunOnce 和其他注册表项中的程序。

3、经配置后的 Autoruns 还可显示其他位置,这些位置包括“资源管理器”外壳程序扩展、工具栏、浏览器帮助对象、Winlogon 通知、自动启动服务等等。

4、Autoruns 的功能远比与 Windows Me 和 XP 绑定的 MSConfig 实用程序的功能更强大。

5、Autoruns 的“隐藏已签名的 Microsoft 项”选项可帮助您放大已添加到系统中的第三方自动启动映像,并且还支持查看为系统中其他帐户配置的自动启动映像。

6、下载包中还包含一个等效命令行 Autorunsc,它可以输出 CSV 格式。